Взлом Bybit: как северокорейские хакеры украли монеты на 1.4 миллиарда долларов в самом масштабном хаке криптобиржи

Как произошло нападение на криптобиржу Bybit?

В пятницу вечером стало известно о том, что биржа Bybit стала жертвой крупного хакерского нападения. Мошенники атаковали один из кошельков платформы, что подтвердил её CEO Бен Чжоу.

Час назад на наш «горячий» кошелёк был переведен ETH из холодного кошелька с мультиподписью. Эта транзакция была замаскирована: все подписанты видели правильный адрес, а URL был от Safe. Однако подписываемое сообщение изменяло логику работы смарт-контракта нашего холодного кошелька ETH. В итоге злоумышленник получил контроль над кошельком и вывел все ETH на неизвестный адрес. Все остальные холодные кошельки находятся в безопасности, и выводы работают в обычном режиме.

Несмотря на то, что была атакована лишь одна адреса, убытки Bybit составили колоссальные 1.4 миллиарда долларов в эфирах и токенах, таких как stETH, cmETH и mETH. Это нападение стало крупнейшим в истории централизованных криптобирж.

Атаку осуществила северокорейская хакерская группа Lazarus, которую, как предполагается, финансируют власти страны. Это не только объясняет масштаб ущерба, но и сложность самого взлома, поскольку были взломаны холодные хранилища, содержащие значительную долю активов пользователей.

По информации от команды Bybit, они заметили аномалию во время обычного перевода из кошелька с мультиподписью на горячий кошелёк.

Кошельки с мультиподписью требуют несколько подписей для проведения транзакций от определённых адресов, что обеспечивает защиту активов на биржах и у крупных игроков. Однако для успешного взлома хакерам необходимо было не только знать эти адреса, но и взломать каждое из устройств.

К сожалению, в этот раз мошенникам это удалось, что вызывает сомнения в способности крупных компаний защитить свои активы и деньги клиентов. Вот что сказано в публикации, на которую ссылается The Block.

Транзакция была изменена в результате сложной атаки, которая замаскировала интерфейс подписи и изменила логику смарт-контракта, что дало возможность злоумышленнику получить контроль над холодным кошельком ETH. В результате более 400 тысяч ETH и stETH на сумму свыше 1.5 миллиарда долларов были переведены на неизвестный адрес.

Члены команды хакеров Lazarus Group, которых разыскивает ФБР

По завершении операции хакеры из Lazarus Group распределили украденные активы по трем ключевым кошелькам, а затем отправили криптовалюту на десятки других адресов. В общей сложности было переведено 401 347 ETH на сумму 1.12 миллиарда долларов, 90 376 stETH на 253.16 миллиона, 15 тысяч cmETH на 44.13 миллиона и 8 тысяч mETH на 23 миллиона. Множество токенов затем были преобразованы в эфир через децентрализованные биржи.

Команда Bybit сейчас занимается поиском причин взлома, уделяя особое внимание возможным уязвимостям в Safe{Wallet}. Этот некастодиальный кошелёк с мультиподписью используют многие биржи и крупные игроки индустрии для защиты активов своих клиентов.

Кто виноват в взломе Bybit?

Служба безопасности Bybit предполагает, что платформа Safe могла быть взломана во время проведения транзакции, и руководитель биржи выразил намерение связаться с представителями этого проекта. Safe подтвердил, что они работают совместно с Bybit в рамках текущего расследования.

При этом они отметили, что некоторые функции в Safe{Wallet} были отключены для повышения безопасности.

Мы не будем вдаваться в подробности по соображениям безопасности. Мы не обнаружили никаких улик на то, что официальный интерфейс Safe был скомпрометирован. Расследование продолжается, и по предварительным оценкам вероятность этого крайне мала. Мнение о безопасности также разделяют команды ETH Security из сообщества ETHSecurity.

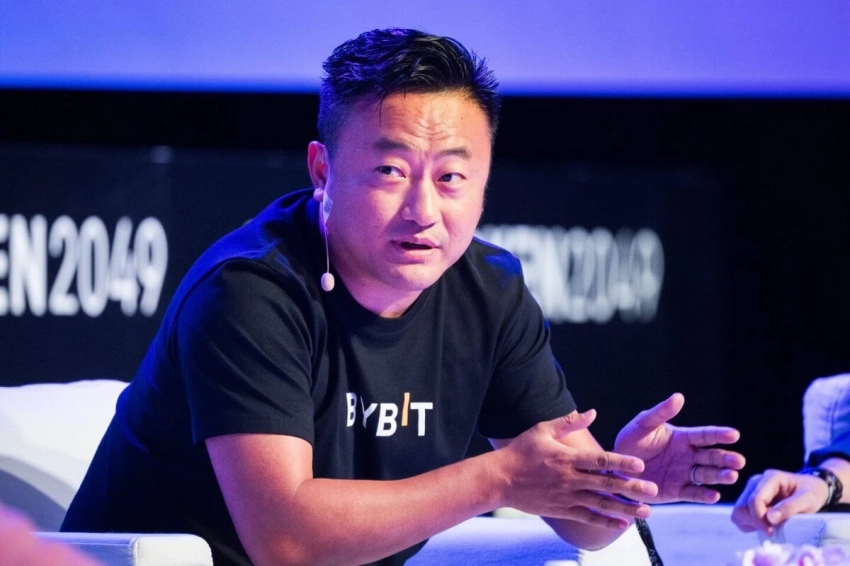

Руководитель криптобиржи Bybit Бен Чжоу

Эксперты в области Эфириума уверены, что кошелек Safe может оставаться безопасным. По их словам, хакеры из Lazarus могли каким-то образом заразить устройства сотрудников Bybit, используемые для мультиподписи.

Руководитель службы безопасности MetaMask Тейлор Мойнахан заявил, что команда белых хакеров SEAL 911 уже изучает произошедшее чтобы улучшить безопасность блокчейна в будущем.

SEAL работает в тесном сотрудничестве с командой Safe. Мы не видим никаких признаков компрометации их инфраструктуры, но внимательно это проверяем.

Анонимный основатель протокола безопасности Эфириума Phalanx под псевдонимом Odysseus подтвердил возможность страшного сценария. Вот его комментарий.

Скорее всего, причиной стало заражённое устройство, на котором злоумышленник смог создать поддельную страницу Safe, что заставило сотрудников подписать неверную транзакцию. Затем хакеры использовали тот факт, что аппаратные кошельки не отображают подписываемое действие, а показывают только хэш подписи.

Таким образом, хакеры могли каким-то образом показать участникам подписи Bybit экран с имитацией привычного интерфейса. Однако на самом деле они предоставляли доступ к выводу монет мошенникам, даже не осознавая этого.

Это могло произойти через фишинг, вредоносное ПО или взломанный плагин в браузере Chrome. Тейлор Мойнахан из MetaMask также придерживается этой точки зрения.

Объяснить это можно так: пиксели на вашем экране могут поступать из разных источников. Если устройство пользователя или веб-сайт скомпрометированы, злоумышленники могут заставить пиксели отображать ложную информацию.

Могли ли сотрудники быть причастны к взлому Bybit?

Существует версия, что к атаке могли быть причастны сотрудники Bybit. Однако для этого хакерам из Lazarus нужно было каким-то образом идентифицировать всех участников мультиподписи, заразить каждое устройство, которое они использовали, а также убедить пользователей подписать вредоносную транзакцию.

Делать это дистанционно было бы крайне сложно.

По словам аналитика Odysseus, инцидент с Bybit напоминает недавние взломы платформ Radiant и WazirX, которые привели к потерям в 50 и 230 миллионов долларов соответственно.

В конце 2024 года Radiant подтвердила, что северокорейский хакер выдавал себя за бывшего сотрудника проекта и заразил систему, отправив вредоносный zip-файл через Телеграм. В результате хакеры смогли заставить взломанные ноутбуки выдавать ложные данные о взаимодействии с аппаратными кошельками Ledger и Trezor.

На самом деле вредоносные транзакции подписывались в фоновом режиме, что и стремились добиться хакеры.

Таким образом, потеря средств произошла из-за так называемой слепой подписи: аппаратный кошелёк не распознаёт сложные смарт-контракты и вместо этого показывает только хэш. Хакеры использовали этот нюанс, чтобы получить одобрения от участников команд-жертв, которые не осознавали, что фактически предоставляют разрешение на вывод своих активов.

В результате они активировали функцию transferOwnership, что дало им контроль над всей системой мультиподписи.

По словам Odysseus, нет смысла в аппаратных кошельках, если для подписания транзакций используются устройства, подключенные к интернету.

Это целенаправленные атаки, и если устройство, будь то компьютер или телефон, скомпрометировано, практически ничего нельзя сделать, кроме как подписывать с девайса, не подключённого к сети.

Что произойдет с Эфириумом после взлома Bybit?

Бен Чжоу поделился ближайшими планами Bybit в прямом эфире в Твиттере после взлома. На данный момент платформа не собирается использовать свои капиталы для покупки ETH и компенсации убытков пользователей. Его слова:

Мы в настоящее время обращаемся к нашим партнёрам за поддержкой бридж-кредитами. Мы не осуществляем покупку эфира, поскольку это слишком большая сумма для перемещения. Однако мы получаем помощь от партнёров и уже почти на 80% компенсировали украденный ETH через кредиты, что поможет нам справиться с ликвидностью и преодолеть текущий кризис.

Бывший руководитель криптобиржи BitMEX Артур Хейс

Артур Хейс, бывший руководитель BitMEX, предложил сообществу Эфириума проголосовать за откат сети. Это означало бы отмену последних транзакций, что могло бы помочь сохранить украденные монеты. Его слова передает Coindesk.

Виталик Бутерин, будет ли ты поддерживать откат блокчейна, чтобы помочь Bybit? На мой взгляд, как крупный держатель ETH, после хардфорка в связи с DAO-хаком в 2016 году эфир утратил статус денег. Если сообщество решит сделать это снова, я поддержу, так как мы уже голосовали против неизменяемости в 2016 году.

Напомним, в 2016 году в блокчейне Эфириума действительно произошло откат транзакций после взлома DAO.

Случай с Bybit выявил серьезные уязвимости в системах с комплексной защитой. Хакеры смогли обойти эти меры безопасности через зараженные устройства и подделку интерфейса, подчеркивая необходимость совершенствования кибербезопасности. Этот инцидент может служить сигналом для всей индустрии о том, что даже крупнейшие компании нуждаются в постоянном обновлении и усилении защиты.

Обсудим?

Смотрите также: